Elimină virusul Globe Imposter (Instrucţiuni de înlăturare) - nov. 2017 actualizat

Ghid de înlăturare a viruşilor Globe Imposter

Ce este Virusul de tip ransomware GlobeImposter?

GlobeImposter continuă să cauzeze haos în spaţiul cibernetic

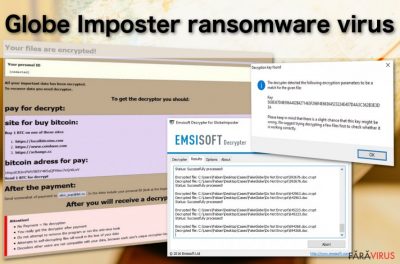

GlobeImposter (cunoscut şi ca FakeGlobe) funcţionează ca un cripto-malware, care imită ransomware-ul Globe. Poate fi clasificat ca una dintre cele mai active ameninţări de tip criptare fişiere. Cu toate că virusul nu posedă o structură foarte elaborată sau o putere distructivă prea înaltă, săptămânal, apar noi versiuni ale acestuia.

În general, singurele lucruri care diferă sunt extensiile de fişier adăugate şi adresele de email furnizate. Ca şi răspuns la numărul mare de versiuni noi care inundă spaţiul cibernetic, specialiştii de la EMSISOFT au creat o unealtă gratuită de decriptare. O puteţi găsi la sfârşitul acestui articol.

Unele versiuni au fost observate ca răspândindu-se prin intermediul website-urilor corupte, cu ajutorul kitului de exploatare Rig. Cu toate acestea, malware-ul GlobeImposter se poate răspândi şi prin intermediul altor metode. Odată infiltrat, acesta adaugă una dintre numeroasele extensii de fişier, precum :

..txt, .0402, .BONUM, .ACTUM, .JEEP, .GRAFF, .trump, .rumblegoodboy, .goro, .au1crypt, .s1crypt, .nCrypt, .hNcrypt, .legally, .keepcalm, .plin, .fix, .515, .crypt, .paycyka, .pizdec, .wallet, .vdulm, .2cXpCihgsVxB3, .medal, .3ncrypt3d .[[email protected]]SON, .troy, .Virginprotection, .BRT92, .725, .ocean, .rose, .GOTHAM, .HAPP, .write_me_[[email protected]], .VAPE, .726, .490, .coded, .skunk, .492, .astra, .apk, .doc, .4035, .clinTON, .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, .UNLIS, .GRANNY, .911,.reaGAN, .YAYA .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt, .f41o1, .panda, .BIG1, .sexy, .kimchenyn, [email protected], .WORK, .crypted_uridzu@aaathats3as_com, [email protected], .TRUE, [email protected], .[[email protected]], .btc, .[[email protected]], [email protected], .black, .[[email protected]], .rrr, .{[email protected]}.AK47, .LIN, .apk, .decoder, .[[email protected]].rose, .fuck, .restorefile, .CHAK, .Chartogy, .POHU, .crypt_fereangos@airmail_cc, [email protected], .crypted_monkserenen@tvstar_com, .crypt_sorayaclarkyo@mail_com, .STN, .VYA, .crypt_damarles@airmail_cc, .pliNGY, .ñ1crypt;

Scopul lui GlobeImposter este să cripteze fişierele şi să ceară o recompensă în schimbul acestora, utilizând metode de intimidare . Imediat după ce termină cu criptarea datelor, malware-ul livrează o notă de recompensă în care criminalii vând victimelor cheia de decriptare. Instrucţiunile despre cum puteţi recupera accesul la fişiere pot fi oferite în unul dintre aceste fişiere:

- HOW_OPEN_FILES.hta;

- how_to_back_files.html;

- RECOVER-FILES.html;

- !back_files!.html;

- !free_files!.html;

- #HOW_DECRYPT_FILES#.html;

- here_your_files!.html)

- !SOS!.html

- Note Filename: support.html;

- Read___ME.html;

- READ_IT;

- #HOW_DECRYPT_ALL#.html;

Diferite versiuni ale lui Fake Globe includ o adresă de email diferită sau o adresă de BitMessage pentru a comunica cu victimele. Criminalii cer victimelor să îi contacteze folosind aceste adrese de email. Cu toate acestea, lista se poate extinde din cauza faptului că noi versiuni continuă să apară:

- write_me_[[email protected]]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

Virusul Fake Globe poate cripta fişierele cu succes, exact ca orice alt ransomware care a fost dezvoltat de jos. Luând în considerare numeroasele variante ale acestui ransomware, putem spune doar că anumiţi viruşi au tendinţa de a utiliza cifrii RSA şi AES, pe care majoritatea ransomware-urilor le folosesc în atacurile lor . În timp ce unele versiuni de GlobeImposter pot fi decriptate, restul rămân destul de periculoase.

Experţii din securitate de la Emsisoft au reuşit să creeze o unealtă de decriptare pentru ransomware– un decriptor gratuit pentru Globe Imposter care ajută victimele ransomware-urilor să îşi recupereze fişierele şi să restaureze ordinea în calculatoarele lor . În acest moment, această unealtă de salvare a fost descărcată de peste 11844 de ori, ceea ce dovedeşte că acest parazit se răspândeşte rapid şi toată lumea ar trebui să ia măsuri pentru a-şi proteja dispozitivele contra acestuia.

Dacă, pentru dumneavoastră, este prea târziu pentru a lua măsuri de prevenire, ar trebui să mergeţi la capătul acestei pagini şi să descărcaţi decriptorul, şi să aflaţi cum să eliminaţi GlobeImposter din calculatorul dumneavoastră. Vă sugerăm să vă scanaţi sistemul cu FortectIntego sau Malwarebytes pentru a eradica infecţia.

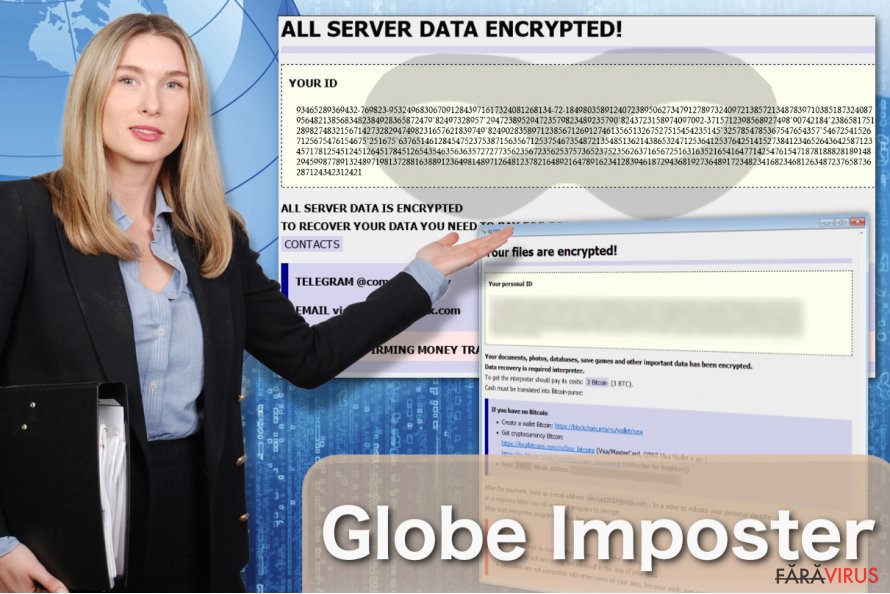

Ransomware-ul Globe Imposter vine sub diverse forme şi în limbi diferite. Puteţi vedea, mai jos, câteva exemple ale acestui ransomware.

Ransomware-ul Globe Imposter vine sub diverse forme şi în limbi diferite. Puteţi vedea, mai jos, câteva exemple ale acestui ransomware.

Evoluţia lui Globe Imposter: versiuni cheie

Virusul GlobeImposter 2.0. O altă copie slabă, însă puţin îmbunătăţită a ransomware-ului Globe. Această versiune anume adaugă extensiile .FIX fişierelor victimei, după ce în primul rând, le criptează cu un algoritm puternic de criptare, făcându-le inaccesibile.

Strategiile de infiltrare ale virusului diferă de la campanii de spam până la descărcări de tip drive-by sau reclame înşelătoare. Virtual, nu există vreo modalitate de a spune cînd va lovi virusul. Cu toate că originalul GlobeImposter a fost decriptat cu succes, experţii de malware nu au reuşit să reproducă succesul cu versiunea 2.0, şi acest parazit încă este nedecriptabil.

Din acest motiv este bine să avem copii de rezervă ale celor mai importante fişiere, unde scriptul maliţios al ransomware-ului nu poate să le atingă sau să le cripteze. În acest mod, veţi avea oricând un plan de recuperare în cazul în care datele dumneavoastră vor fi corupte.

Versiunea germană a lui GlobeImposter. Pentru a ajunge la mai multe victime, dezvoltatorii de ransomware, deseori, adaptează creaţiile maliţioase pentru a ţinti anumite ţări şi vorbesc victimelor în limba lor nativă.

Versiunea germană a acestui ransomware este un exemplu perfect al acestei strategii: nota de recompensă, cu explicaţii despre cum se pot recupera fişierele criptate, este prezentată în germană. Criminalii cer 0.5 Bitcoin pentru cheia de recuperare a datelor. După ce banii sunt transferaţi, victimei i se cere să trimită o captură de ecran a tranzacţiei către următoarea adresă de email – [email protected].

Totuşi, chiar dacă îndepliniţi toate cererile criminalilor, nu garantează faptul că fişierele vor fi recuperate. Criminalii sunt imprevizibili, şi pot dispărea cu banii. Din acest motiv vă recomandăm să rămâneţi în siguranţă, şi mai degrabă să eliminaţi versiunea germană a lui GlobeImposter.

Virusul KeepCalm. Virusul criptează fişierele şi le adaugă extensia .keepcalm, de unde îşi ia virusul numele. Parazitul rulează un script puternic de criptare pentru a face indescifrabile fişierele victimelor, după care le oferă opţiunea de decriptare a fişierelor dacă victima este dispusă să plătească o sumă de bani considerabilă.

Extorţioniştii oferă mai multe detalii despre recuperarea datelor în nota de recompensă numită HOW_TO_BACK_FILES.html. Esenţial este ca victima să contacteze criminalii prin intermediul adresei de email [email protected]. Captura de ecran a plăţii recompensei împreună cu ID-ul personal trebuie trimise la o adresă de email pentru a primi unealta de decriptare. Din nefericire, acest lucru nu se întâmplă în mod normal.

Din contră, criminalii au tendinţa de a dispărea imediat după ce au banii în buzunar, lăsând victimele cu o mulţime de informaţii nedecriptabile. Într-un astfel de caz, tot ce puteţi face este să eliminaţi KeepCalm din dispozitivul infectat, şi să încercaţi metode mai sigure pentru a trece de criptare.

Virusul Wallet GlobeImposter. La începutul lui mai, 2017, a fost detectată o nouă versiune a virusului Fake Globe. De această dată, acesta utiliza extensia .wallet pentru a fi confundat cu ransomware-ul Dharma, cunoscut pentru că utiliza extensia de fişier .wallet pentru a marca fişierele criptate.

Ransomware-ul lasă o notă de recompensă pe desktop, how_to_back_files.html care conţine ID-ul victimei şi adresa de BitMessage a criminalilor, în cazul în care victima doreşte să îi contacteze- BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U[@]bitmessage.ch.

Virusul şterge Volume Shadow Copies pentru a preveni restaurarea fişierelor de către victimă, fără a plăti recompensa.

Virusul cu extensia de fişier .s1crypt. Acest parazit este o altă versiune a acestui ransomware. Îşi prezintă cererile în nota de recompensă how_to_back_files.html. De asemenea, informează utilizatorii că toate documentele şi datele lor au fost criptate.

Pentru a decripta fişierele, victimele trebuie să achiziţioneze un anumit decriptor, care costă 2 bitcoins. Nu trebuie să mai menţionăm că este posibil ca acel decriptor să nu fie capabil de a decripta fişierele.

În plus, dezvoltatorii oferă şi trei link-uri adiţionale pentru utilizatorii care nu ştiu cum să cumpere bitcoins. În caz de dificultăţi tehnice, aceştia pot contacta criminalii prin intermediul adresei [email protected].

Domeniul adresei de email ar sugera faptul că criminalii cibernetici l-ar fi înregistrat pe teritoriul Elveţiei. Însă, acest lucru poate fi o diversiune. Uneltele antivirus curente pot identifica malware-ul ca şi Trojan.Generic.DB75052.

Virusul cu extensia de fişier .au1crypt. Malware-ul funcţionează ca şi o altă parte a fostei versiuni. Până şi GUI-ul diferă. ID-ul pare a fi rezultatul criptografiei AES şi RSA. Nota de recompensă, how_to_back_files.html, explică faptul că fişierele utilizatorului au fost criptate din cauza unei „probleme de securitate cu PC-ul tău.”

Spre deosebire de versiunea anterioară, care indică adresa de bitcoin această versiune cere utilizatorilor să contacteze criminalii cibernetici prin intermediul lui [email protected] şi [email protected]. Cu toate că malware-ul pare a fi o „distracţie de vară” pentru hackeri, membrii comunităţii virtuale ar trebui să fie vigilenţi.

În acest moment, troianul este identificabil ca şi Variant.Adware.Graftor.lXzx.

Virusul cu extensia de fişier .goro. Acest virus ţinteşte victimele prin intermediul protocoalelor slabe de Remote Desktop (RDP). Deoarece versiunea este încă nouă, încă nu există vreun decriptor lansat. Dezvoltatorii utilizează o notă de recompensă .html pentru instrucţiuni.

Puteţi termina procesul goro.exe din Task Manager pentru a întrerupe procesul malware-ului. Această versiune este asociată şi cu versiunea Wallet a familiei de ransomware Dharma.

În acest moment, majoritatea aplicaţiilor de securitate pot identifica această versiune ca şi Trojan[Ransom]/Win32.Purgen, Arcabit Trojan.Ransom.GlobeImposter.1. Adresa de email [email protected] reprezintă un alt indicator al acestei versiuni.

Virusul cu extensia de fişier .{email}.BRT92. Acest virus face ceea ce sugerează numele – adaugă extensiile .{email}.BRT92 fişierelor criptate. În afară de noua extensie, acest virus Globe afişează o notă de recompensă prin intermediul fişierului #HOW_DECRYPT_FILES#.html.

Pe această pagină .html, victimelor li se oferă un ID personal care, practic, este un cod care ajută criminalii să diferenţieze victimele.

Hackerii indică două adrese de email: [email protected] şi [email protected] pentru a comunica cu victima.

Virusul cu extensia de fişier .ocean. Aceasta este una dintre versiunile virusului Globe, care a apărut în 2017. Virusul adaugă extensiile .ocean şi lasă o notă de recompensă numită !back_files!.html pentru a cere plata. Pentru a-şi recupera fişierele, victimele trebuie să contacteze criminalii prin intermediul adresei de email [email protected].

Hackerii pretind că preţul recompensei depinde de cât de repede sunt contactaţi de către victimă. Indiferent, colaborarea cu criminalii nu este o opţiune bună, deoarece puteţi fi escrocat.

Virusul A1Lock. A1Lock este una dintre cele mai de succes versiuni ale virusului GlobeImposter. Există mai multe versiuni ale acestui parazit şi fiecare dintre ele adaugă fişierelor diferite extensii. Momentan, cunoaştem variante care utilizează extensiile .rose, .troy şi .707.

De obicei, cererile de recompensă sunt listate în fişierele How_to_back_files.html şi RECOVER-FILES.html. Pentru comunicarea cu victimele, criminalii indică următoarele adrese de email: [email protected], [email protected], [email protected] şi [email protected].

Virusul cu extensia de fişier .Write_me_[[email protected]]. Uitându-ne la modelul acestui virus, această versiune de Fake Globe diferă de majoritatea versiunilor acestui virus. Chiar şi aşa, funcţionează exact la fel: criptează fişierele şi oferă obţinerea unui decriptor gratuit. Victimele care sunt dispuse să plătească pentru fişiere, trebuie să contacteze criminalii prin intermediul adresei de email [email protected].

Riscul este mare deoarece criminalii pot dispărea după ce victimele plătesc pentru decriptor. În acest mod, fişierele cu extensiile parazite .Write_me_[[email protected]] pot rămâne aşa pentru totdeauna.

Virusul cu extensia de fişier .725. Această versiune de ransomware creează RECOVER-FILES.HTML cu o cerere de plată a recompensei. Virusul, exact ca versiunile anterioare, criptează fişierele pentru a cere o recompensă de la victime. Ransomware-ul este recunoscut după extensiile de fişier adăugate fişierelor corupte – .725. Unele dintre versiunile descoperite cer 0.19 Bitcoin ca şi recompensă. Până acum, nu a fost creată nicio unealtă de decriptare a ransomware-ului 725.

Virusul cu extensia de fişier .726. Puţin după descoperirea versiunii .725, a apărut virusul cu extensia de fişier .726. Este clar că dezvoltatorii lui GlobeImposter schimbă rapid extensiile pe care le folosesc, probabil pentru a intimida victimele şi să prevină ca acestea să găsească ajutor online. Ransomware-ul salvează RECOVER-FILES-726.html ca şi notă de recompensă, în PC-ul victimei. Victimele raportează că virusul cere 0.37 Bitcoins în schimbul uneltei de decriptare a datelor.

Virusul cu extensia de fişier .490. .Virusul cu extensia de fişier .490 este considerat ca fiind o altă versiune a lui A1Lock (GlobeImposter), care utilizează .490 pentru a marca fişierele criptateşi creează !free_files!.html ca şi notă de recompensă pentru victimă. În acest moment, nu se cunoaşte vreo unealtă de decriptare care ar putea fi eficientă împotriva acestui virus.

Virusul cu extensia de fişier .492. O altă versiune dubioasă a lui GlobeImposter utilizează extensiile de fişier .492 pentru a marca fişierele criptate. Modelul notei de recompensă rămâne acelaşi, însă numele notei de recompensă s-a schimbat- acum este numit here_your_files.html. Nota de recompensă se deschide în browserul web principal, şi spune că fişierele au fost criptate din cauza unor probleme de securitate din PC-ul victimei. Conform notei, fişierele pot fi recuperare, însă victima trebuie să scrie la [email protected] sau [email protected].

Virusul cu extensia de fişier .crypt. Virusul de tip ransomware Globe Imposter Crypt a fost observat ca fiind distribuit de către spamul maliţios BlankSlate. Această campanie de spam care, recent, a fost folosită pentru a distribui virusul BTCWare Aleta, acum ajută această versiune nouă a lui GlobeImposter. Ransomware-ul vine într-un email care nu conţine vreun mesaj – doar un ataşament ZIP.

De obicei, ataşamentul are acest nume: EMAIL_[Random Digits]_[Recipient's Name].zip. Acest ZIP conţine un alt fişier ZIP, denumit cu un set de numere la întâmplare. Fişierul ZIP final conţine un fişier JavaScript, dublat cu un set de caractere la întâmplare.

Odată executat, fişierul JS se conectează la un anumit domeniu şi descarcă un fişier 1.dat, care este executabilul ransomware-ului. Imediat, criptează toate fişierele din sistem, adăugând extensia de fişier .crypt, pe parcurs. Virusul lasă nota de recompensă !back_files!.html care comunică victimei să trimită un email la [email protected] pentru instrucţiuni de recuperare a fişierelor.

În acest moment, niciuna dintre uneltele de decriptare ransomware nu este capabilă să decripteze aceste fişiere, deci copiile de rezervă reprezintă singura unealtă care poate recupera fişierele.

Virusul cu extensia de fişier .coded. Nu este surprinzător faptul că virusul a apărut cu o altă extensie de fişier, de această dată – .coded. În mod tradiţional, după modificarea extensiei de fişier utilizată, creatorul de malware modifică şi adresa de email pentru contact. Această versiune de CODED GlobeImposter foloseşte adresele de email [email protected] şi [email protected] pentru a comunica cu victimele ransomware-ului.

Virusul cu extensia de fişier .astra. Suficient de clar este faptul că acest virus nu prezintă funcţii excepţionale. Pur şi simplu, foloseşte extensii de fişier diferite pentru a marca înregistrările criptate, prin urmare, uneori, este numit virusul de tip ransomware Astra. Pentru a oferi victimei instrucţiuni pentru recuperarea datelor, acesta creează şi salvează un mesaj în fişierul here_your_files!.html (cunoscut ca şi notă de recompensă). În acest moment, nu există vreo unealtă de decriptare. Singurul mod de a vă restaura fişierele este cu ajutorul copiilor de rezervă.

.f41o1 apare după finalizarea procesului de criptare. Mai mult, această versiune prezintă şi o interfaţă de utilizator – READ_IT.html. Nu indică o anumită adresă de email însă oferă o adresă .onion pentru ca victimele să îşi recupereze fişierele. Criminalii oferă şi opţiunea de achiziţionare a decriptorului lor. Victimele ar trebui să primească alte instrucţiuni în termen de 48 de ore. Să vă reamintim că chiar dacă software-ul poate decripta fişierele, poate lăsa spyware-uri în sistem, ceea ce poate facilita în viitor alte atacuri.

Actualizare 15 septembrie, 2017. Ca de obicei, fiecare lună introduce noi versiuni ale lui GlobeImposter. Cele mai recente sunt: .YAYA .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt. Cu toate că extensiile de fişier diferă, nu există modificări cruciale ale malware-ului.

Dezvoltatorii continuă cu tema preşedinţilor din SUA. Una dintre cele mai recente ediţii marchează fişierele criptate cu extensia .reaGAN şi prezintă adresa de email [email protected] pentru contact. În plus,o altă versiune adaugă o nouă extensie – .911 – şi afişează cererile pe pagina !SOS!.html.

Din fericire, versiunile curente pot fi detectate ca şi Ransom:Win32/Ergop.A, Trojan.Purgen.ba, Generic.Ransom.GlobeImposter.56A888, etc. Cu toate acestea, criminalii se comportă mai grijuliu. Aceste versiuni se deghizează sub cmd.exe (o referinţă la executabilul Command Prompt), btm1.exe, encv.exe, şi alte executabile similare, folosite de aplicaţii legitime. După infectare, malware-ul lansează alte comenzi adiţionale: ADVAPI32.dll, KERNEL32.dll,SHLWAPI.dll,USER32.dll, şi ole32.dll.

Interesant este faptul că dezvoltatorii lui GlobeImposter, trec de la o distribuţie în masă a malware-ului prin malspam. Unul dintre exemple funcţionează prin intermediul scriptului VBS şi se ascunde sub numele de INV-000913.vbs sau a unui alt fişier fals de tip factură. O altă ediţie a virusului atacă utilizatorii prin intermediul gazdelor corupte, precum errorkpoalsf.top/(…). Mai mult, dezvoltatorii au adăugat şi troianul Nemucod campaniei de distribuţie.

Actualizare 14 august, 2017. Diferite versiuni ale ransomware-ului GlobeImposter apar şi dispar rapid. În mai puţin de o săptămână (începând cu 8 august), dezvoltatorii de malware au introdus versiuni noi de ransomware care adaugă extensiile..txt, .BONUM, .trump, .rumblegoodboy, .0402, .JEEP, .GRAFF, .MIXI sau .ACTUM fişierelor criptate. Ca de obicei, nu a venit nicio îmbunătăţire sau actualizare evidentă, odată cu aceste versiuni.

Unele dintre versiuni au denumit diferit notele de recompensă – de exemplu, virusul 0402 foloseşte !SOS!.html şi virusul cu extensia de fişier ..txt foloseşte numele Read_ME.html pentru nota de recompensă. Până acum, nu au fost descoperite unelte de decriptare pentru aceste versiuni.

Cele mai noi versiuni ale malware-ului

.GRANNY funcţionează ca una dintre versiunile lui GlobeImposter, ce a fost detectată în august. Ca de obicei, se răspândeşte sub forma unui troian care, cel mai probabil, se găseşte pe site-uri de noroc corupte sau în fişiere torrent.

Spre deosebire de ultimele versiuni ale lui GlobeImposter, malware-ul prezintă o interfaţă independentă. Victimelor li se cere să contacteze criminalii prin intermediul [email protected] sau [email protected]. Criminalii cibernetici oferă decriptarea unui fişier pentru a câştiga încrederea utilizatorilor.

Malware-ul cu extensia .Trump este o altă versiune ce merită menţionată. Malware-ul lansează o interfaţă destul de simplă, cu o adresă de identificare a victimei destul de lungă. În plus, escrocii oferă utilizatorilor opţiunea de a-i contacta prin intermediul adreselor [email protected] şi [email protected]. Ca şi în cazurile anterioare, aceştia nu indică suma de bani, ci încurajează utilizatorii să îi contacteze direct.

Malware-ul cu extensia de fişier {[email protected]}.BRT92 loveşte din nou, cu o modificare mică a domeniului adresei de email. Acum, criminalii trimit cererile în fişierul #DECRYPT_FILES#.html. Ca şi la alte variante, aceştia îndeamnă utilizatorii să cumpere decriptorul lor şi oferă serviciul de decriptare gratuită a unui fişier.

Cu toate că extensia în sine a mai fost exploatată, acum escrocii au trecut la adresa [email protected]. Tendinţa de a se inspira din ficţiune, cultură pop sau din alte activităţi zilnice, implică faptul că criminalii nu par a fi o bandă organizată de criminali cibernetici. Cu toate acestea, rata de malware-uri noi sugerează faptul că sunt persistenţi.

Alte ediţii din august ale lui GlobeImposter includ variante care adaugă extensiile de fişier .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, .UNLIS. Nu au fost detectate îmbunătăţiri semnificative în caracteristicile de operare sau în metodele de distribuţie.

La începutul anului academic, dezvoltatorii malware-ului GlobeImposter au bombardat din nou utilizatorii cu o serie de versiuni noi. Se pare că criminalii cibernetici nu şi-au pierdut simţul umorului. Una dintre versiuni adaugă extensia de fişier .clinTON şi indică [email protected] pentru contact.

Pe 18 octombrie, 2017, kitul de exploatare RIG (RIGEK) a fost observat răspândind versiunea lui Globe Imposter prin intermediul website-urilor atacate. Acesta adaugă extensia de fişier .4035. După criptarea datelor, acesta livrează o notă de recompensă în fişierul READ_IT.html unde victimelor li se cere să plătească recompensa pentru a reobţine accesul la fişiere.

Ultimele cercetări au descoperit o altă versiune a ransomware-ului care adaugă extensia de fişier .doc fişierelor ţintite. Programul maliţios blochează datele cu un cifru puternic de criptare, şi oferă nota de recompensă în fişierul Read___ME.html.

La sfârşitul lui octombrie, a fost observată o altă versiune a lui GlobeImposter, care adăuga extensia .apk. Sarcina utilă a malware-ului se răspândea ca şi fişier apkcrypt.exe. Imediat după executarea acestuia în sistem, virusul începea procedura de criptare a datelor. După criptarea cu succes, acesta lăsa o notă de recompensă în fişierul Note Filename: support.html unde victimelor li se cerea să transfere Bitcoins pentru recuperarea datelor.

Să vă reamintim că este posibil ca decriptorul GlobeImposter gratuit, ar putea să vă ajute să recuperaţi gratuit fişierele, în cazul în care această năpastă cibernetică a preluat controlul asupra fişierelor dumneavoastră.

Dezvoltatorii au actualizat şi metodele de distribuţie a ransomware-ului

Ransomware-ul GlobeImposter angajează şi metode tradiţionale de distribuţie, şi se răspândeşte prin intermediul spamului maliţios. Alţi vectori de atac cunoscuţi sunt reclamele purtătoare de malware şi descărcările de tip drive-by .

Ca majoritatea ransomware-urilor, această variantă îşi ascunde sarcina distructivă sub programe ce par legitime sau fişiere de Windows, astfel încât potenţialele victime să nu suspecteze că descarcă fişiere maliţioase în calculatoarele lor.

Pentru protejarea sistemului de atacuri malware, este necesar un software anti-malware decent şi actualizat, în plus, vă recomandăm să găsiţi un dispozitiv extern de stocare pentru a păstra copii ale fişierelor dumneavoastră. Puteţi folosi stick-uri USB, HDD-uri externe sau orice alt dispozitiv preferaţi. Doar nu uitaţi să nu îl lăsaţi conectat la computer!

Actualizare 23 mai, 2017. Ransomware-ul continuă să îşi modifice tehnicile de atac, şi conform ultimelor rapoarte, acest virus maliţios este adus de malspam-ul Blank Slate care a fost şi este responsabil pentru distribuţia lui Cerber .

Se pare că fişierele maliţioase vin la pachet în arhive .zip numite cu un set de caractere la întâmplare, de exemplu 8064355.zip. După ce sunt dezarhivate şi executate, fişierul .js sau .jse din pachet se conectează la un anumit domeniu şi descarcă ransomware-ul de pe acesta.

Criminalii au tendinţa de a schimba domeniile care găzduiesc ransomware-ul, însă domeniile cunoscute în acest moment sunt: newfornz[.]top, pichdollard[.]top şi 37kddsserrt[.]pw.

Actualizare 1 august, 2017: A fost observată noua campanie de malspam de la GlobeImposter (cel mai probabil, bazată pe botnet-ul Necurs), cu noi nume de subiecte. Mai jos, veţi găsi o listă de adrese de email, titluri de subiecte şi ataşamente asociate cu distribuţia lui Fake Globe:

- [email protected] — Payment Receipt_72537 — P72537.zip

- [email protected] — Payment 0451 — P0451.zip

- [email protected] — Payment Receipt#039 — P039.zip

- [email protected] — Receipt 78522 — P78522.zip

- [email protected] — Receipt#6011 — P6011.zip

- [email protected] — Payment-59559 — P59559.zip

- [email protected] — Receipt-70724 — P70724.zip

- [email protected] — Receipt#374 — P374.zip

- [email protected] — Payment Receipt#03836 — P03836.zip

- [email protected] — Payment_1479 — P1479.zip

Conform website-ului malware-traffic-analysis.net care a creat această listă, fişierul zip conţine fişierele vbs care poartă o sarcină utilă maliţioasă.

În plus, au fost adăugate noi titluri de subiecte campaniei de spam ce distribuie FakeGlobe ca şi fişier .js. Atenţie la email-urile care spun „Voice Message Attached, sau „Scanned Image”.

Actualizare 20 septembrie, 2017. La începutul toamnei din 2017, GlobeImposter a fost observat răspândindu-se prin campanii masive de ransomware, care au fost asociate cu notoriul ransomware Locky. Experţii de la TrendMicro au specificat că domeniile maliţioase utilizate pentru a descărca ransomware-ul în calculatoarele victimelor, servesc FakeGlobe şi ransomware-ul Locky prin rotaţie. Prin urmare, acest lucru înseamnă că un domeniu compromis poate servi Globe Imposter pentru mai multe ore, după care să înceapă să trimită Locky şi vice versa.

Campaniile de spam ce livrează malware victimelor oferă link-uri maliţioase în mesaj, sugerând vizualizarea online a unei facturi. Apăsarea pe link descarcă un fişier .7z care a fost ataşat email-ului. Fişierul din arhivă este setat pentru a se conecta la domenii de la distanţă pentru a descărca virusul Locky sau GlobeImposter.

Conform experţilor de la NoVirus.uk , acesta nu este singurul tip de email maliţios utilizat de escroci pentru a livra ransomware. Aceştia trimit şi mii de email-uri fără vreo informaţie în mesaj, şi un document .doc în loc de o arhivă. Fişierul .doc conţine un cod macro setat să descarce ransomware-ul de pe un server de la distanţă. Imediat după ce victima închide fişierul, scriptul se va autoactiva prin Auto Close VBA Macro.

Actualizare 18 octombrie, 2017. Cercetătorii au descoperit că kitul de exploatare RIG a răspândit una dintre versiunile lui GlobeImposter, care adaugă extensia de fişier .4035. Programul maliţios se răspândeşte prin intermediul website-urilor corupte. Deci, utilizatorilor li se recomandă să stea departe de website-urile suspicioase şi cu risc mare, pentru a evita atacul.

Actualizare 17 noiembrie, 2017. A trecut o lună – noi versiuni ale virusului GlobeImposter continuă să apară. În final, dezvoltatorii acestuia au decis să introducă noi modificări decât să schimbe doar numele extensiilor şi a adreselor de email.

Acum au modificat puţin modul de configurare a criptării. Acum, cheia de criptare este mai complexă. Se presupune că acest lucru a fost făcut pentru a îngreuna procesul de creare a cheii de decriptare. Autorii au modificat şi nota de recompensă – acum cererile sunt livrate în #HOW_DECRYPT_ALL#.html.

În afară de aceste modificări minore, nu sunt vizibile alte modificări semnificative. Cripto-malware-ul GlobeImposter continuă să se amuze, precum şi pe experţii din IT, cu diverse extensii de fişiere. În timp ce unele dintre vechile extensii sunt folosite, există şi unele noi.

Una dintre ele, .kimchenyn, se referă la liderul Coreei de Nord, Kim Jong-un. O altă extensie, .panda, este posibil să facă referire la troianul bancar Zeus Panda. O altă versiune a lui GlobeImposter se referă la cunoscutul actor de la Hollywood – Colin Farrel – deoarece adaugă extensia [email protected]. Doar dacă nu este complet terminat, se pare că acest malware oferă o perspectivă în interesele şi personalităţile criminalului / criminalilor.

Instrucţiuni pentru terminarea lui GlobeImposter

Dezvoltatorii virusului vor încerca să facă eliminarea lui GlobeImposter cât mai dificilă cu putinţă, existând posibilitatea să lase capcane în urmă. Doar un software de securitate reputabil şi puternic poate trece de aceste obstacole şi să elimine virusul GlobeImposter din sistemul corupt, eliminându-l de la rădăcină. Deci, vă recomandăm unelte de eliminare viruşi, precum FortectIntego sau d3].

În cazul în care sunteţi infectat cu virusul Fake Globe, trebuie să fiţi atent şi să nu dăunaţi şi mai mult sistemului. Nu încercaţi să eliminaţi singuri virusul dacă aceasta este prima dată când aveţi de a face cu un astfel de virus. Folosiţi instrucţiunile oferite mai jos pentru a porni sistemul într-un mod protejat şi pentru a elimina în siguranţă malware-ul.

Manual de înlăturare a virusului Globe Imposter

Înlăturaţi Globe Imposter utilizând Safe Mode with Networking

Virusul Fake Globe este un virus care nu va părăsi sistemul infectat fără luptă. Deci, vă poate bloca antivirusul sau alte programe de securitate. Într-un astfel de caz, vă rugăm să urmaţi instrucţiunile de mai jos.

-

Pasul 1: Reporniţi calculatorul pentru a Safe Mode with Networking

Windows 7 / Vista / XP- Apăsaţi Start → Shutdown → Restart → OK.

- Atunci când calculatorul dumneavoastră devine activ, începeţi apăsând de mai multe ori pe F8 până când observaţi fereastra Advanced Boot Options

-

Select Safe Mode with Networking from the list

Windows 10 / Windows 8- Apăsaţi butonul Power de pe ecranul de autentificare Windows. Acum ţineţi apăsat pe Shift, care se află pe tastatura dumneavoastră, şi apăsaţi pe Restart..

- Acum selectaţi Troubleshoot → Advanced options → Startup Settings şi în final apăsaţi pe Restart.

-

Imediat după ce calculatorul dumneavoastră devine activ, selectaţi Enable Safe Mode with Networking din fereastra Startup Settings.

-

Pasul 2: Înlătură Globe Imposter

Autentificaţi-vă în contul infectat şi porniţi browserul. Descărcaţi FortectIntego sau un alt program anti-spyware sigur. Actualizaţi-l după care efectuaţi o scanare completă a sistemului şi înlăturaţi fişierele maliţioase care aparţin ransomware-ului şi finalizaţi înlăturarea lui Globe Imposter.

În cazul în care ransomware-ul blockează Safe Mode with Networking, încercaţi următoarea metodă.

Înlăturaţi Globe Imposter utilizând System Restore

Paraziţii de tip ransomware sunt infecţii cibernetice serioase deci, aceştia, în afară de diverse documente, pot bloca şi aplicaţii din sistem. Software-ul de securitate nu este o excepţie. Dacă GlobeImposter interferează cu sistemul automat de scanare, verificaţi următoarele instrucţiuni.

-

Pasul 1: Reporniţi calculatorul pentru a Safe Mode with Command Prompt

Windows 7 / Vista / XP- Apăsaţi Start → Shutdown → Restart → OK.

- Atunci când calculatorul dumneavoastră devine activ, începeţi apăsând de mai multe ori pe F8 până când observaţi fereastra Advanced Boot Options

-

Select Command Prompt from the list

Windows 10 / Windows 8- Apăsaţi butonul Power de pe ecranul de autentificare Windows. Acum ţineţi apăsat pe Shift, care se află pe tastatura dumneavoastră, şi apăsaţi pe Restart..

- Acum selectaţi Troubleshoot → Advanced options → Startup Settings şi în final apăsaţi pe Restart.

-

Imediat după ce calculatorul dumneavoastră devine activ, selectaţi Enable Safe Mode with Command Prompt din fereastra Startup Settings.

-

Pasul 2: Resetaţi fişierele şi setările sistemului

-

Imediat ce apare fereastra Command Prompt, introduceţi cd restore şi apăsaţi pe Enter.

-

Acum tastaţi rstrui.exe şi apăsaţi din nou pe Enter..

-

Când apare o fereastră nouă, apăsaţi pe Next şi selectaţi punctul de restaurare care este înaintea infiltrării lui Globe Imposter. După ce veţi face acest lucru, apăsaţi Next.

-

Acum apăsaţi pe Yes pentru a începe restaurarea sistemului.

-

Imediat ce apare fereastra Command Prompt, introduceţi cd restore şi apăsaţi pe Enter.

Bonus: Recuperaţi-vă datele

Ghidul prezentat mai sus v-ar putea ajuta să eliminaţi Globe Imposter din calculatorul dumneavoastră. Pentru a vă recupera fişierele criptate, vă recomandăm să utilizaţi un ghid mai detaliat pregătit de către experţii noştri din securitate, faravirus.ro.Este posibil ca unealta de decriptare oferită de Emsisoft să nu funcţioneze deoarece este capabilă să decripteze fişiere blocate de anumite versiuni ale acestui grup de ransomware. În cazul în care nu vă ajută să restauraţi fişierele, vă sugerăm să încercaţi una dintre opţiunile alternative:

Dacă fişierele dumneavoastră au fost criptate de către Globe Imposter, puteţi utiliza diverse metode pentru a le recupera:

Obţineţi ajutor de la Data Recovery Pro

Acest software de recuperare date s-a dovedit a fi eficient atunci când a avut de a face cu fişiere corupte sau şterse. Vă sugerăm să încercaţi această unealtă pentru a restaura fişierele.

- Descărcare Data Recovery Pro;

- Urmaţi paşii din setările Data Recovery şi instalaţi programul în calculatorul dumneavoastră;

- Lansaţi-l şi scanaţi-vă calculatorul pentru fişierele criptate de către ransomware-ul Globe Imposter;

- Recuperaţi-le.

Trucul ShadowExplorer

Lăsaţi ShadowExplorer să încerce restaurarea fişierelor folosind Volume Shadow Copies. Din nefericire, viruşii de tip ransomware caută să şteargă Volume Shadow Copies şi în cazul în care reuşesc, ShadowExplorer nu vă mai poate ajuta.

- Descarcă Shadow Explorer (http://shadowexplorer.com/);

- Urmaţi setarea de instalare Shadow Explorer şi instalaţi această aplicaţie în calculatorul dumneavoastră.

- Lansaţi programul şi treceţi prin meniul sus-jos din colţul stânga sus pentru a selecta diskul cu datele criptate. Verificaţi ce dosare se află acolo.

- Apăsaţi dreapta pe dosarul pe care doriţi să îl recuperaţi şi selectaţi “Export”. De asemenea, puteţi selecta locul unde doriţi să îl stocaţi.

Decriptorul gratuit Globe Imposter

Fişierele dumneavoastră pot fi recuperate repede dacă utilizaţi decriptorul gratuit Globe Imposter de la Emsisoft.

În final, ar trebui să luaţi în considerare tot timpul protecţia împotriva cripto-ransomware-urilor. Pentru a vă proteja calculatorul de Globe Imposter precum şi de alte ransomware-uri, utilizaţi un anti-spyware bun, precum FortectIntego, SpyHunter 5Combo Cleaner sau Malwarebytes.