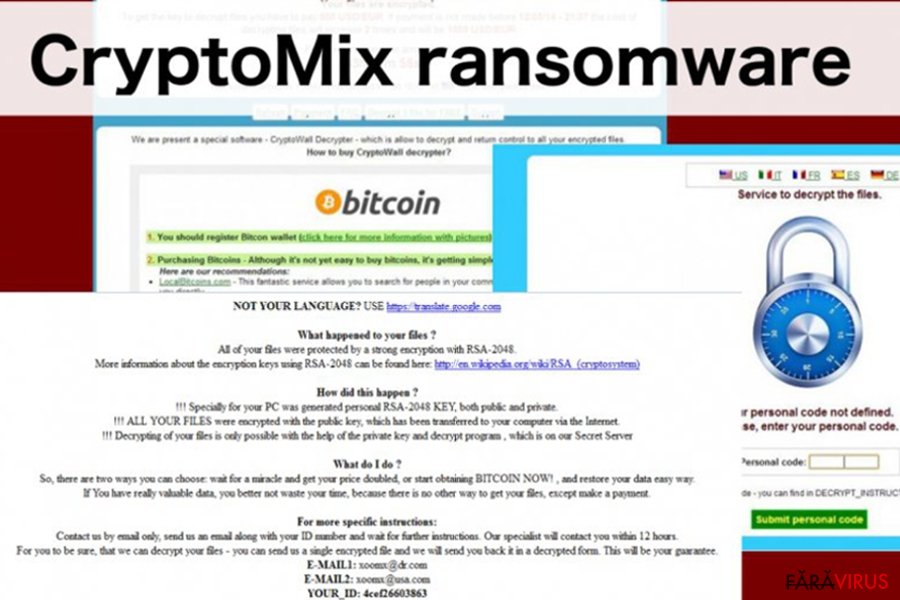

Elimină virusul CryptoMix (Ghid gratuit) - actualizare sept. 2017

Ghid de înlăturare a viruşilor CryptoMix

Ce este Virusul de tip ransomware CryptoMix?

CryptoMix continuă să terorizeze victimele cu noi versiuni

CryptoMix operează ca şi un cripto-malware . Şi-a făcut apariţia în primăvara lui 2016, şi a fost actualizat de atunci de nenumărate ori. Acest virus de criptare fişiere şi care cere recompensă este cunoscut pentru că utilizează extensiile .empty, .error, .ogonia, .dg, .zero, .ck, .exte, .azer, .zayka, .noob, .cryptoshield, .mole02 plus altele pentru a marca fişierele criptate. După completarea procedurii de criptare a datelor, lasă o notă de recompensă – INSTRUCTION RESTORE FILES.TXT, astfel încât să convingă victima în a cumpăra decriptorul CryptoMix.

Versiunile actualizate folosesc nume diferite pentru notele de recompensă, precum _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML sau # RESTORING FILES #.TXT. Cu toate acestea, toate promovează acest serviciu de decriptare în schimbul unei sume generoase ca şi recompensă.

Experţii din securitate au reuşit să spargă codul a câtorva variante şi au creat alternative precum decriptorul CryptoMix Revenge. Totuşi, autorii de ransomware au lansat, la scurt timp, variante de ransomware care nu pot fi decriptate utilizând unelte terţe. De exemplu, în iulie 2017, analiştii au descoperit variante noi care se răspândeau pe internet.

Exact ca primele versiuni ale ransomware-urilor CryptoMix Wallet şi Azer, recent, a apărut virusul de tip ransomware Exte, care încă nu este decriptabil. Deci, este mai bine să luaţi măsuri pentru a evita aceşti viruşi. O săptămână sau două mai târziu, au apărut variantele de ransomware-uri Zayka, Noob, CK, DG, CNC şi Mole03. În acest moment, au ost observate variantele ERROR şi EMPTY.

Acest cripto-malware se infiltrează în calculatoarele victimelor cu ajutorul spamului. Imediat după, găseşte toate fişierele predeterminate şi le criptează cu un algoritm de criptare sofisticat, numit RSA-2048. Iniţial, malware-ul adaugă extensia de fişier .email[[email protected]]id[\[[a-z0-9]{16}\]].lesli sau .lesli fişierelor ţintite.

Alte variante pot cripta fişierele criptate cu extensiile .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole03, .EXTE, .CNC etc.

După ce fişierele sunt criptate, ransomware-ul lasă o notă de recompensă numită INSTRUCTION RESTORE FILES.TXT unde victimelor li se cere să contacteze criminalii cibernetici prin intermediul unei adrese de email date (xoomx[@]dr.com şi xoomx[@]usa.com) pentru a obţine cheia specială de decriptare, care de obicei, este stocată într-un dosar de la distanţă.

Pentru a accesa cheia de decriptare, victima trebuie să plătească o sumă considerabilă ca şi recompensă. Cu toate acestea, mai întâi, trebuie să îl eliminaţi pe CryptoMix, deoarece poate cu uşurinţă să cripteze alte fişiere de ale dumneavoastră. Eliminarea unui ransomware necesită instalarea unui program puternic de eliminare malware, precum FortectIntego, şi rularea unei scanări a sistemului cu acesta.

Acest cripto-malware este similar cu viruşii CryptoWall 3.0, CryptoWall 4.0 şi CryptXXX. Cu toate acestea, spre deosebire de aceste programe maliţioase, CryptoMix pretinde că profitul colectat este folosit pentru o cauză nobilă – caritate.

Dezvoltatorii ransomware-ului, care se numesc Cham Team, oferă şi „Suport tehnic gratuit” pentru cei care decid să plătească. Lăsând la o parte promisiunile ciudate, ar trebui să reţineţi că aveţi de a face cu criminali cibernetici reali, deci nu este nevoie să le ascultaţi comenzile şi să le sprijiniţi afacerea murdară.

Chiar dacă decideţi să plătiţi recompensa în schimbul fişierelor dumneavoastră, ar trebui să luaţi în considerare faptul că este posibil să nu obţineţi accesul la cheia de decriptare necesară, sau este posibil ca cheia în sine să fie coruptă .

Deci, nu vă recomandăm să urmaţi instrucţiunile hackerilor din fişierul INSTRUCTION RESTORE FILE.TXT. Acest mesaj pentru recompensă apare în fiecare dosar care conţine date criptate. Se spune că virusul CryptoMix poate cripta o varietate imensă de tipuri de fişiere – 862. Deci, este imposibil de trecut cu vederea.

Vorbind mai mult despre conţinutul notei de recompensă, criminalii cibernetici informează victima despre două adrese de email diferite, xoomx[@]dr.com şi xoomx[@]usa.com, care ar trebui folosite pentru a contacta dezvoltatorii ransomware-ului CryptoMix pentru a-şi recupera fişierele afectate .

După contactarea hackerilor, victimei i se trimite un link şi o parolă către un website ce oferă serviciul One Time Secret, care poate fi utilizat pentru a schimba mesaje anonime cu hackerii. La început, este posibil ca hackerul să încerce să convingă victima să plătească în scopuri caritabile. Desigur, nu vom găsi o persoană dispusă să plătească recompensa de 1900 de dolari în schimbul fişierelor.

În plus, criminalii cibernetici vă pot ameninţa că vor dubla recompensa în cazul în care nu este plătită în termen de 24 de ore. Cel mai interesant lucru este că puteţi primi o reducere după contactarea hackerilor . În orice caz, nu vă recomandăm să mergeţi atât de departe.

Ar trebui să eliminaţi virusul CryptoMix imediat după ce aţi observat că aţi pierdut accesul la fişiere. Totuşi, reţineţi că eliminarea virusului nu recuperează fişierele. Pentru asta, trebuie să utilizaţi paşii de decriptare a datelor, ce sunt oferiţi sub acest articol. Dacă nu sunteţi infectat, asiguraţi-vă că datele dumneavoastră se află într-un loc sigur înainte ca ransomware-ul să vă atace calculatorul.

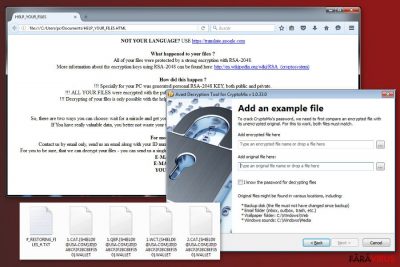

CryptoMix imită ameninţarea de criptare fişiere CryptoWall.

CryptoMix imită ameninţarea de criptare fişiere CryptoWall.

Familia virusului CryptoMix continuă să se extindă

Virusul de tip ransomware CryptoShield 1.0. Acest virus nou detectat, apare pe website-urile slab protejate şi infectate. Vizitatorii regulari ai domeniilor de torrent şi răspândire fişiere riscă să devină ţintele acestui virus. Prin angajarea atacului în lanţ EITest, a kitului de exploatare RIG, acesta descarcă tot conţinutul necesar pentru completarea atacului CryptoShield.

După ce pregătirile de infectare sunt complete, ameninţarea iniţiază mesaje false pentru a înşela utilizatorii de faptul că aceste notificări sunt rezultatul proceselor normale din Windows. Cu toate acestea, nu este dificil de observat înşelătoria, deoarece notificările conţin greşeli de scriere.

Interesant este faptul că cei din spatele ransomware-ului au decis să combine tehnicile de criptare AES-256 şi ROT-13 pentru a bloca datele utilizatorilor. În timp ce ultima este foarte simplă, prima încă dă dureri de cap specialiştilor din IT. Din nefericire, ameninţarea poate şterge copiile din volumul din umbră, lucru care pune în dificultate recuperarea datelor de către victime. În orice caz, nu este recomandată plătirea recompensei.

Virusul .code. Malware-ul este distribuit prin email-uri spam care conţin un ataşament maliţios. Imediat după ce utilizatorii deschid fişierul ataşat, sarcina utilă a malware-ului intră în sistem şi începe procedura de criptare a datelor. Virusul foloseşte algoritmul de criptare RSA-2048 şi adaugă extensia de fişier .code.

După ce toate fişierele ţintite sunt criptate, ransomware-ul lasă o notă de recompensă numită „help recover your files.txt”, unde victimelor li se cere să contacteze dezvoltatorii prin intermediul adreselor de email xoomx_@_dr.com sau xoomx_@_usa.com. Totuşi, nu este recomandat să faceţi asta deoarece criminalii vor cere transferul a 5 Bitcoins pentru cheia de decriptare.

Prin urmare, este o sumă imensă de bani şi nu ar trebui să riscaţi pierderea lor. Mai bine eliminaţi virusul .code.

Virusul de tip ransomware CryptoShield 2.0. Această versiune nu diferă foarte mult de varianta CryptoShield. După infiltrare, începe procedura de criptare a datelor folosind algoritmul RSA-2048 şi adaugă extensia .CRYPTOSHIELD tuturor fişierelor ţintite..

Malware-ul creează pe ecran două fişiere noi numite # RESTORING FILES #.txt şi # RESTORING FILES #.html. Aceste fişiere conţin instrucţiuni despre cum se pot recupera datele criptate. În nota de recompensă, criminalii cibernetici oferă câteva adrese de email ([email protected], [email protected] sau [email protected]) pentru victimele care sunt dispuse să plătească recompensa.

Totuşi, acest lucru nu este recomandat. Dacă aţi fost infectat cu această versiune a lui CryptoMix, eliminaţi virusul din calculator şi folosiţi copiile datelor sau alte metode alternative de recuperare pentru a vă restaura fişierele.

Virusul de tip ransomware Revenge. Acest virus de criptare fişiere este distribuit ca şi troian prin intermediul kitului de exploatare RIG. După infiltrare, acesta scanează sistemul căutând anumite fişiere, şi le criptează cu algoritmul AES-256. Exact după cum sugerează numele, malware-ul adaugă extensia de fişier .revenge fiecărui fişier criptat, şi face imposibilă accesarea sau utilizarea lor.

Totuşi, criminalii cibernetici oferă instrucţiuni pentru recuperarea fişierelor în nota de recompensă numită # !!!HELP_FILE!!! #.txt. Aici, victimelor li se cere să contacteze criminalii cibernetici prin intermediul adreselor de email: [email protected], [email protected], [email protected], [email protected], [email protected], şi [email protected].

Dacă oamenii decid să îi contacteze (nerecomandat), li se cere să transfere o anumită sumă de Bitcoins pentru a obţine decriptorul Revenge. Dorim să punctăm faptul că această afacere dubioasă poate sfârşi cu pierderea banilor sau cu alte atacuri malware. În plus, este posibil ca fişierele criptate să rămână tot inaccesibile.

Virusul de tip ransomware Mole. Această versiune a lui CryptoMix călătoreşte prin intermediul email-urilor înşelătoare care informează despre probleme de livrări USPS. Imediat după ce oamenii apasă pe un link sau ataşament din email, aceştia instalează în sistem executabilul Mole. În calculatorul afectat, malware-ul începe imediat procedura de criptare, şi blochează fşierele cu ajutorul cheii de criptare RSA-1024.

Pentru a produce şi mai multe daune, malware-ul şterge şi copiile din volumul din umbră. Deci, recuperarea datelor fără un software special de decriptare devine aproape imposibilă dacă victimele nu au copii de rezervă. După criptarea datelor, ransomware-ul CryptoMix Mole lasă o notă de recompensă “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” unde victimelor li se cere să contacteze criminalii cibernetici în termen de 78 de ore.

Victimele ar trebui să trimită ID-ul fie la [email protected] sau la adresa de email [email protected]. Totuşi, acest lucru nu este recomandat deoarece oamenilor li se cere să transfere o sumă imensă de bani pentru a obţine un software de decriptare chestionabil. După atacul ransomware-ului, victimele ar trebui să se concentreze asupra eliminării malware-ului.

Virusul de tip ransomware CryptoMix Wallet. Această variantă de ransomware utilizează criptarea AES şi adaugă extensia de fişier .wallet fişierelor ţintite, ceea ce ne aminteşte de virusul de tip ransomware Wallet. Totuşi, malware-ul redenumeşte şi fişierele. Numele fişierelor criptate include adresa de email a criminalilor cibernetici, numărul de ID al victimei, şi o extensie de fişier: .[email@adresă.com].ID[16 caractere unice].WALLET.

Imediat după ce toate fişierele sunt criptate, victima primeşte un mesaj de eroare fals de la explorer.exe, care ar trebui să facă victima să apese pe OK. Apăsarea butonului OK duce la apariţia ferestrei User Account Control. Aceasta nu vă dispărea atât timp cât utilizatorul apasă pe opţiunea „Yes”. Imediat după, malware-ul începe ştergerea copiilor din volumul din umbră.

În final, malware-ul lasă o notă de recompensă “#_RESTORING_FILES_#.txt” unde victimelor li se cere să îşi trimită numărul de ID la una dintre adresele: [email protected], [email protected], şi [email protected]. După, criminalii cibernetici vor trimite costul software-ului de decriptare.

Cu toate acestea, nu este recomandat să aveţi încredere în ei. Chiar şi aşa, ransomware-ul este încă nedecriptabil; nu recomandăm pierderea banilor sau infectarea cu un alt malware. După atac, angajaţi un software profesional de securitate şi eliminaţi virusul din dispozitiv.

Virusul de tip ransomware Mole02. Mole02 este o altă versiune a familiei de ransomware descrisă, şi adaugă extensia de fişier .mole02 fişierelor criptate. Utilizează cifrii de criptare RSA şi AES pentru a bloca fişierele victimelor. A apărut în iunie 2017, şi a infectat cu succes mii de calculatoare din întreaga lume.

Virusul foloseşte _HELP_INSTRUCTION.TXT ca şi notă de recompensă. Îl salvează pe ecran pentru a informa victima despre atacul cibernetic şi pentru a cere o recompensă. Totuşi, victimele nu trebuie să plătească recompensa chiar dacă nu au copii de rezervă ale fişierelor – experţii de malware au lansat un decriptor gratuit pentru Mole02, care restaurează gratuit fişierele corupte.

Virusul de tip ransomware Azer. Virusul AZER Cryptomix este ultima versiune a acestui grup de ransomware care a apărut imediat după lansarea decriptorului Mole02. Noua versiune foloseşte fie extensia .-email-[[email protected]].AZER sau .-email-[[email protected] pentru a marca datele criptate. Virusul corupe şi numele original al fişierului.

Nota de recompensă a acestui virus este numită _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Este scurtă şi sugerează în mod simplu contactarea lor prin intermediul adreselor de email date, pentru a primi instrucţiunile de recuperare a datelor. Desigur, criminalii nu intenţionează să vă decripteze gratuit fişierele.

Aceştia, de obicei, cer o recompensă, totuşi, încă nu se cunoaşte suma. Din nefericire, momentan, nu există unelte capabile să decripteze fişierele .azer.

Virusul de tip ransomware Exte. Această versiune de ransomware a apărut în iulie, 2017. Numele virusului dezvăluie că adaugă extensia de fişier .EXTE fişierelor criptate. După ce fişierele ţintite sunt blocate, malware-ul descarcă o notă de recompensă numită _HELP_INSTRUCTION.TXT. Aici, victimelor li se cere să trimită ID-urile la adresele de email [email protected], [email protected] sau [email protected] şi să aştepte un răspuns cu instrucţiuni pentru recuperarea datelor.

Momentan, suma recompensei este necunoscută. Se pare că autorii ransomware-ului decid suma în funcţie de numărul de fişiere criptate. În ciuda faptului că un decriptor oficial pentru Exte încă nu a fost lansat, nu vă recomandăm să plătiţi recompensa.

Virusul de tip ransomware Zayka. Ransomware-ul Zayka este o altă versiune a lui CryptoMix. Cu toate că funcţionează ca o unealtă virtuală de extorsiune, nu specifică suma recompensei pe care o vrea de la victimă. Pe parcursul criptării, virusul adaugă extensiile .zayka fişierelor şi creează o notă de recompensă numită – _HELP_INSTRUCTION.TXT.

Nota de recompensă sugerează testarea recuperării datelor pe trei fişiere mici care pot fi trimise hackerilor prin email. Victima poate scrie la [email protected] pentru a primi instrucţiuni în ceea ce priveşte recuperarea datelor. Totuşi, nu vă recomandăm să comunicaţi cu criminalii sau să vă supuneţi cererilor lor. În schimb, eliminaţi Zayka şi căutaţi metode de recuperare a datelor.

Virusul de tip ransomware Noob. Ransomware-ul CryptoMix Noob a fost observat în iulie, 2017, imediat după apariţia virusului Zayka. Victimele nu ar trebui să îl confunde cu ransomware-ul NoobCrypt, care este un virus complet diferit.

Virusul Noob şi-a primit numele pe baza extensiilor pe care le adaugă fişierelor criptate. Ransomware-ul foloseşte o notă de recompensă identică cu alte versiuni- _HELP_INSTRUCTION.TXT. Ca şi Zayka, nu specifică suma recompensei.

Din nefericire, în acest moment, nu putem oferi veşti bune despre decriptarea fişierelor cu extensia .noob. Imediat după apariţia unui decriptor, articolul va fi actualizat. Până atunci, eliminaţi ransomware-ul Noob.

Virusul de tip ransomware CK. La câteva zile după debutul ransomware-ului Noob (pe 20 iulie) a apărut o altă variantă. Virusul de tip ransomware CryptoMix CK este un program maliţios care marchează datele codate cu extensia .ck. De asemenea, lasă _HELP_INSTRUCTION.TXT ca şi notă de recompensă, însă conţinutul este destul de diferit. În loc să ofere o adresă de email pentru contact, lasă trei – [email protected], [email protected] şi [email protected].

Se pare că nu este ultima versiune din această familie de ransomware. Este foarte probabil să mai apară versiuni. Cu toate că, în acest moment, fişierele .ck nu pot fi decriptate cu ajutorul uneltelor terţe, nu înseamnă că ar trebui să începeţi să negociaţi cu criminalii cibernetici prin email (doar pentru că ei nu vor fi dispuşi să facă acest lucru).

Plata recompensei nu înseamnă că fişierele vor fi recuperate. Prin urmare, este recomandat să eliminaţi ransomware-ul CK şi să încercaţi metodele de recuperare a datelor ce sunt oferite sub acest articol.

Virusul de tip ransomware Mole03. Virusul Mole03 este o altă modificare a cunoscutului ransomware Crypto Mix. De asemenea, face parte din grupul de ransomware Mole. După infectarea sistemului, compromite datele şi adaugă extensia .mole03 fişierelor. După, lasă fişierul _HELP_INSTRUCTION.txt în toate dosarele compromise şi desigur, pe ecran. În acest moment, nu există unelte gratuite pentru restaurarea acestor fişiere.

Se cunoaşte că această variantă este răspândită de campania EiTest, şi de website-urile compromise care îşi întâmpină victimele cu alerte false de tipul „The „HoeflerText” wasn't found„. Aceste popup-uri sugerează că browserul victimei nu are instalat un anumit font, şi că victima are nevoie de el pentru a vizualiza conţinutul site-ului. Din păcate, fişierul conţine un ransomware.

Aceste website-uri compromise folosite în campaniile Mole03 conţin scripturi care detectează browserul web utilizat de victimă. Dacă detectează Internet Explorer, redirecţionează victima către un website de phishing care aparţine escrocilor de tip suport tehnic. După, website-ul sugerează apelarea la escroci pentru ajutor în ceea ce priveşte eliminarea lui YahLover.worm.

Virusul de tip ransomware DG. Cunoscut ca şi virusul cu extensia de fişier DG, acesta este o altă variantă a notoriului ransomware. A fost observat pentru prima oară pe 28 iulie, şi exact ca şi versiunile anterioare ale lui CryptoMix, acesta creează un fişier _HELP_INSTRUCTION.TXT pentru a stoca nota de recompensă. Ransomware-ul lasă acest fişier în mai multe locaţii din calculator pentru ca victima să îl observe cu uşurinţă.

Nota de recompensă dezvăluie trei adrese de email – [email protected],

[email protected], şi [email protected]. De fapt, în afară de extensia folosită pentru a cripta fişierele şi de adresele de email diferite, nu există multe îmbunătăţiri.

Ransomware-ul continuă să se joace cu detaliile, şi ca de obicei, nu oferă o sumă exactă pentru recompensă- victima trebuie să contacteze hackerii pentru a o afla. În acest moment, nu există decriptoare pentru ransomware-ul CryptoMix DG.

Virusul de tip ransomware CNC. Pe 7 august, 2017, criminalii cibernetici au adus o altă actualizare lui CryptoMix, care a dus la diferite extensii de fişier ce apar la fişierele compromise. De această dată, virusul foloseşte extensia de fişier .CNC pentru a marca datele criptate. Numele notei recompensei rămâne acelaşi, cu toate că conţinutul diferă puţin.

Ca de obicei, autorii virusului de tip ransomware CNC au modificat email-urile de contact. Acum, ei sugerează trimiterea unui email la [email protected], [email protected] sau [email protected]. Escrocii promit să „ajute cât mai curând posibil!”, cu toate că noi nu am numi asta „ajutor”. Reţineţi, aveţi de a face cu criminali cibernetici care încearcă să vă înşele. Aceştia nu vă vor oferi unelte de recuperare a datelor dacă refuzaţi să îi plătiţi.

Vă sugerăm să vă gândiţi de două ori înainte de a plăti recompensa. Dacă plătiţi, le veţi finanţa viitoarele proiecte şi îi veţi motiva să îşi continue activităţile ilegale. Rezultatul va consta din mai mulţi viruşi de tip ransomware.

Virusul de tip ransomware ZERO. Această variantă a apărut la sfârşitul lui iulie, 2017. Virusul maliţios nu a fost la fel de activ ca celelalte variante, totuşi, a reuşit să afecteze un număr semnificativ de calculatoare din întreaga lume.

Virusul sugerează trimiterea unui email la adresa [email protected] pentru instrucţiuni de recuperare a datelor. Această comandă este scrisă în nota de recompensă numită la fel ca şi în celelalte versiuni ale lui Crypto Mix.

Modul în care acest virus criptează fişierele este sofisticat şi nu poate fi inversat fără o cheie unică de decriptare. Din nefericire, nu există vreun mod de a primi această cheie fără a plăti recompensa, deoarece este stocată pe serverele criminalilor.

Virusul de tip ransomware OGONIA. Virusul Ogonia este o nouă apariţie în familia de viruşi CryptoMix. Prima probă a acestui virus maliţios a fost observată pe 7 august, 2017. Este o altă dovadă precum că dezvoltatorii de ransomware sunt extrem de lacomi şi că în ciuda recompenselor deja primite, aceştia vor mai mult. Rezultatul lăcomiei lor constă din această versiune nouă – virusul CryptoMix Ogonia.

După compromiterea calculatorului victimei, virusul criptează fişierele, adăugând extensia de fişier .OGONIA. Se merită menţionat faptul că virusul corupe complet numele fişierelor pe care le criptează. În acest mod, victima nu mai poate recunoaşte fişierele. În mod tradiţional, malware-ul creează o notă de recompensă numită _HELP_INSTRUCTION.TXT, care cu greu conţine vreo informaţie utilă.

În interiorul fişierului text, există un mesaj scurt: „Toate fişierele tale au fost criptate. Pentru decriptare, scrie-ne la : [email protected].” ID-ul de decriptare oferit în notă este utilizat în procesul de identificare a victimei – în acest mod, atacatorii ştiu ce cheie de decriptare să îi ofere. Din nefericire, aceştia sunt escroci cibernetici, şi vă vor cere o recompensă în schimbul acesteia.

Virusul de tip ransomware ERROR. Virusul CryptoMix Error a apărut pentru prima dată pe 18 august, 2017. Virusul continuă să folosească acelaşi nume pentru nota de recompensă, însă adaugă extensia de fişier .error fişierelor criptate. În nota de recompensă a acestei variante, criminalii cibernetici sugerează trimiterea unui mesaj la adresa [email protected], [email protected] sau [email protected] sau [email protected] pentru instrucţiuni de recuperare a datelor.

Virusul angajează un set de 11 chei (publice) de criptare RSA-1024, care sunt folosite pentru a cripta cheia AES (cea care criptează fişierele). În acest mod, victima nu poate afla cheia de decriptare fără ajutorul criminalilor cibernetici.

Aceştia vor ca victima să plătească o sumă enormă pentru a obţine accesul la fişierele corupte. Din nefericire, cercetătorii nu au reuşit să descopere o metodă de decriptare a fişierelor cu extensia .error. Este recomandat să eliminaţi fără ezitare virusului cu ajutorul unui software anti-malware.

Virusul de tip ransomware EMPTY. Este o nouă creaţie a familiei CryptoMix. Acest virus nou foloseşte extensia .empty pe fişierele criptate şi lasă trei adrese de email pentru a contacta hackerii, în fişierul _HELP_INSTRUCTION.TXT.

Virusul sugerează „cu drag” trimiterea unui email la [email protected], [email protected] sau [email protected] pentru a obţine un răspuns de la hackeri cu instrucţiuni pentru plata recompensei. Criminalii promit să ajute victima cât mai curând posibil, cu toate că, de obicei, durează 12 ore până se obţine un răspuns.

Deoarece nu există vreun mod de a recupera gratuit fişierele .empty, fără copii de rezervă ale datelor, vă recomandăm să eliminaţi ransomware-ul din sistem pentru că poate atrage în mod silenţios şi alte malware-uri.

Ransomware-ul CryptoMix Arena creează o diversiune deoarece adaugă extensia de fişier .arena. Interesant este faptul că a apărut în acelaşi timp cu Crysis, care de asemenea, are tendinţa de a ataşa extensia .arena. Cu toate acestea, la o privire mai atentă, diferenţele devin evidente.

După ce CryptoMix Arena termină de criptat fişierele, modifică numele fişierului într-o serie de numere şi caractere hexadecimale cu .arena la sfârşit. De asemenea, lansează GUI-ul pentru utilizatori din fişierul _HELP_INSTRUCTION.txt. Informează pe scurt victimele despre fişierele codate, şi livrează [email protected].

Această versiune prezintă o tehnică de criptare vividă şi complexă. Malware-ul angajează 11 chei diferite de criptare RSA-1024 pentru a coda cheia principală, AES, care codează datele . Deci, această funcţie activează funcţionarea offline a malware-ului. Pentru a încuraja victima să plătească recompensa, escrocii oferă decriptarea gratuită a trei fişiere.

Cu toate acestea, nu există informaţii despre recuperarea completă a fişierelor după plata recompensei. CryptoMix Arena se poate deghiza sub un executabil la întâmplare, deci o vigilenţă ridicată nu va fi suficientă.

Principalii vectori de atac: kitul de exploatare RIG şi reclamele înşelătoare care aduc fontul fals „Hoefler Text”

Nu există o tehnică anume utilizată de către virusul CryptoMix pentru a intra în calculator. Puteţi fi infectat cu acest ransomware apăsând pe o notificare suspicioasă sau pe un buton de descărcare, sau îl puteţi obţine de pe reţelele P2P (peer-to-peer). Analiştii de malware au observat că anumite versiuni ale acestui virus sunt promovate şi prin intermediul kitului de exploatare RIG.

Totuşi, cel mai comun, acesta este descărcat în sistem ca şi un ataşament important al unui email, precum o chitanţă, raport al unei afaceri, sau alt document similar. Unele versiuni de malware sunt distribuite ca şi notificări false pentru livrare pachete. Deci, trebuie să aveţi grijă cu email-urile şi să verificaţi de două ori informaţia înainte de a deschide fişierele ataşate, link-urile sau butoanele.

Prin urmare, nu este importantă doar obţinerea unui antivirus puternic, ci şi să depuneţi efort pentru a preveni apariţia lui CryptoMix în calculatorul dumneavoastră . Diverse versiuni ale acestui malware folosesc kituri de exploatare şi troiani pentru a se infiltra în sistem. Pentru a vă proteja pe dumneavoastră sau afacerea, asiguraţi-vă că:

- Analizaţi toate email-urile primite de la expeditori necunoscuţi;

- Oferiţi timp de cercetare atunci când descărcaţi un software nou;

- Verificaţi siguranţa site-urilor pe care doriţi să le vizitaţi pentru a preveni infiltrarea ransomware-ului CryptoMix.

- Acordarea de timp pentru a instala un nou software este un factor important care poate ajuta la evitarea infiltrării de troiani folosiţi pentru a căra acest virus.

Eliminaţi complet virusul CryptoMix

Nu este doar posibil ci şi necesar să eliminaţi CryptoMix din dispozitivul infectat. În mod contrar, viitoarele fişiere vor fi în pericol. Trebuie să vă avertizăm în legătură cu faptul că dezinstalarea viruşilor ransomware poate fi problematică.

Aceste programe maliţioase pot încerca să vă blocheze antivirusul din scanarea sistemului. Într-un astfel de caz, trebuie să administraţi manual virusul pentru ca utilitatea antivirus să poată începe. Imediat după, puteţi instala FortectIntego, SpyHunter 5Combo Cleaner sau Malwarebytes pentru a vă curăţa PC-ul.

Puteţi găsi instrucţiunile pentru eliminarea manuală a lui CryptoMix sub acest articol, pregătite de către echipa noastră de experţi. De asemenea, nu ezitaţi să ne contactaţi dacă întâmpinaţi probleme la eliminarea acestui virus.

Am primit rapoarte precum că virusul ţinteşte activ ţările vorbitoare de germană. Dacă limba dumneavoastră nativă este germana, puteţi verifica instrucţiunile de eliminare malware de pe site-ul DieViren.de .

Manual de înlăturare a virusului CryptoMix

Înlăturaţi CryptoMix utilizând Safe Mode with Networking

Uneori, viruşii de tip ransomware blochează software-urile legitime de securitate pentru a se proteja în faţa eliminării. În acest caz, puteţi porni calculatorul în Safe Mode with Networking.

-

Pasul 1: Reporniţi calculatorul pentru a Safe Mode with Networking

Windows 7 / Vista / XP- Apăsaţi Start → Shutdown → Restart → OK.

- Atunci când calculatorul dumneavoastră devine activ, începeţi apăsând de mai multe ori pe F8 până când observaţi fereastra Advanced Boot Options

-

Select Safe Mode with Networking from the list

Windows 10 / Windows 8- Apăsaţi butonul Power de pe ecranul de autentificare Windows. Acum ţineţi apăsat pe Shift, care se află pe tastatura dumneavoastră, şi apăsaţi pe Restart..

- Acum selectaţi Troubleshoot → Advanced options → Startup Settings şi în final apăsaţi pe Restart.

-

Imediat după ce calculatorul dumneavoastră devine activ, selectaţi Enable Safe Mode with Networking din fereastra Startup Settings.

-

Pasul 2: Înlătură CryptoMix

Autentificaţi-vă în contul infectat şi porniţi browserul. Descărcaţi FortectIntego sau un alt program anti-spyware sigur. Actualizaţi-l după care efectuaţi o scanare completă a sistemului şi înlăturaţi fişierele maliţioase care aparţin ransomware-ului şi finalizaţi înlăturarea lui CryptoMix.

În cazul în care ransomware-ul blockează Safe Mode with Networking, încercaţi următoarea metodă.

Înlăturaţi CryptoMix utilizând System Restore

Dacă Safe Mode with Networking nu a ajutat la dezactivarea ransomware-ului, încercaţi System Restore. Totuşi, trebuie să vă scanaţi sistemul de două ori pentru a vă asigura că aţi eliminat ransomware-ul din sistem.

-

Pasul 1: Reporniţi calculatorul pentru a Safe Mode with Command Prompt

Windows 7 / Vista / XP- Apăsaţi Start → Shutdown → Restart → OK.

- Atunci când calculatorul dumneavoastră devine activ, începeţi apăsând de mai multe ori pe F8 până când observaţi fereastra Advanced Boot Options

-

Select Command Prompt from the list

Windows 10 / Windows 8- Apăsaţi butonul Power de pe ecranul de autentificare Windows. Acum ţineţi apăsat pe Shift, care se află pe tastatura dumneavoastră, şi apăsaţi pe Restart..

- Acum selectaţi Troubleshoot → Advanced options → Startup Settings şi în final apăsaţi pe Restart.

-

Imediat după ce calculatorul dumneavoastră devine activ, selectaţi Enable Safe Mode with Command Prompt din fereastra Startup Settings.

-

Pasul 2: Resetaţi fişierele şi setările sistemului

-

Imediat ce apare fereastra Command Prompt, introduceţi cd restore şi apăsaţi pe Enter.

-

Acum tastaţi rstrui.exe şi apăsaţi din nou pe Enter..

-

Când apare o fereastră nouă, apăsaţi pe Next şi selectaţi punctul de restaurare care este înaintea infiltrării lui CryptoMix. După ce veţi face acest lucru, apăsaţi Next.

-

Acum apăsaţi pe Yes pentru a începe restaurarea sistemului.

-

Imediat ce apare fereastra Command Prompt, introduceţi cd restore şi apăsaţi pe Enter.

Bonus: Recuperaţi-vă datele

Ghidul prezentat mai sus v-ar putea ajuta să eliminaţi CryptoMix din calculatorul dumneavoastră. Pentru a vă recupera fişierele criptate, vă recomandăm să utilizaţi un ghid mai detaliat pregătit de către experţii noştri din securitate, faravirus.ro.Dacă fişierele dumneavoastră au fost criptate de către CryptoMix, puteţi utiliza diverse metode pentru a le recupera:

Recuperarea fişierelor criptate de CryptoMix cu ajutorul lui Data Recovery Pro

Data Recovery Pro este o unealtă cunoscută pentru că poate fi utilizată la recuperarea fişierelor şterse accidental sau a altor documente. Pentru a o folosi la recuperarea fişierelor după infiltrarea unui ransomware, urmaţi aceşti paşi:

[GIS=method-2]

Metoda Windows Previous Versions este eficientă doar dacă funcţia System Restore a fost activată înainte de infiltrarea ransomware-ului în calculator. Reţineţi că poate ajuta doar la recuperarea individuală a fişierelor.

- Descărcare Data Recovery Pro;

- Urmaţi paşii din setările Data Recovery şi instalaţi programul în calculatorul dumneavoastră;

- Lansaţi-l şi scanaţi-vă calculatorul pentru fişierele criptate de către ransomware-ul CryptoMix;

- Recuperaţi-le.

Decriptorul CryptoMix Revenge

Puteţi folosi această unealtă pentru a vă recupera fişierele criptate. Totuşi, reţineţi că poate fi utilizată pentru a recupera fişierele care au fost criptate cu ajutorul unei „chei offline”. Dacă versiunea dumneavoastră de CryptoMix a folosit o cheie unică de pe un server de la distanţă, acest decriptor nu vă va ajuta.

În final, ar trebui să luaţi în considerare tot timpul protecţia împotriva cripto-ransomware-urilor. Pentru a vă proteja calculatorul de CryptoMix precum şi de alte ransomware-uri, utilizaţi un anti-spyware bun, precum FortectIntego, SpyHunter 5Combo Cleaner sau Malwarebytes.