Se suspectează că hackerii ruşi sunt în spatele virusului Locky

Trebuie să fi auzit de ultimul ransomware numit virusul Locky. În cazul în care nu aţi auzit, trebuie să vă avertizăm de faptul că această ameninţare cibernetică a infectat deja peste 40,000 de dispozitive. Unii spun că deja şi-a depăşit „fratele” virusul TeslaCrypt însă, e încă în urma virusului CryptoWall în termeni de daune aduse. Cele mai afectate ţări sunt Germania, SUA, Franţa, Japonia, Canada şi Australia. Indiferent de faptul că acest virus şi-a făcut apariţia acum câteva săptămâni, unele programe anti-virus încă sunt incapabile să îl detecteze. Din fericire, experţii din securitate caută cel mai bun mod de a ajuta oamenii să prevină virusul Locky.

Trebuie să fi auzit de ultimul ransomware numit virusul Locky. În cazul în care nu aţi auzit, trebuie să vă avertizăm de faptul că această ameninţare cibernetică a infectat deja peste 40,000 de dispozitive. Unii spun că deja şi-a depăşit „fratele” virusul TeslaCrypt însă, e încă în urma virusului CryptoWall în termeni de daune aduse. Cele mai afectate ţări sunt Germania, SUA, Franţa, Japonia, Canada şi Australia. Indiferent de faptul că acest virus şi-a făcut apariţia acum câteva săptămâni, unele programe anti-virus încă sunt incapabile să îl detecteze. Din fericire, experţii din securitate caută cel mai bun mod de a ajuta oamenii să prevină virusul Locky.

După cum am menţionat, virusul Locky a apărut acum câteva săptămâni când a închis sistemul din Centrul Medical Hollywood Presbyterian şi a luat 3,4 milioane de dolari. De atunci, experţii din securitate au început să observe versiuni traduse ale acestui ransomware. Cel mai interesant lucru este că ransomware-ul Locky stă departe de ţările vorbitoare de limbă rusă şi, chiar dacă ajunge acolo, se închide singur. Acelaşi lucru poate fi notat şi la un alt virus de tip ransomware, numit virusul Cerber, care în mod clar evită Ucraina, Belarus, Georgia şi Rusia. Datorită acestei funcţii, există multe speculaţii care pretind că Locky şi alte ameninţări ransomware asemănătoare au originile în ţările vorbitoare de rusă. Vorbind de posibilii suspecţi, experţii din securitate, de asemenea, au început să caute dezvolatorii virusului Dyre (cunoscut şi ca Dridex), care este un cunoscut troian bancar. Conform acestora, ransomware-ul Locky utilizează modalităţi de distribuţie similare şi are potenţialul de a colecta un profit uriaş, care este obligatoriu pentru criminalii cibernetici profesionişti.

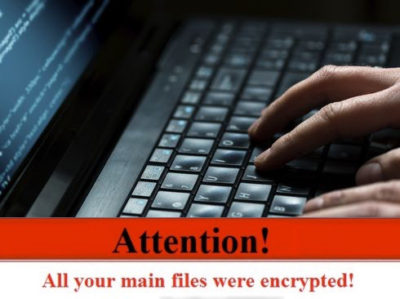

Poate vă întrebaţi cum a reuşit acest virus să creeze un astfel de impact. Principala particularitate a acestui virus este că poate cripta documente, fişiere şi chiar reţele întregi cruciale. După, dacă utilizatorii sunt disperaţi să îşi deschidă fişierele criptate, această ameninţare va prezenta nota de recompensă oferindu-se să descarce Locky Decrypter pentru o anumită sumă de bani. Se pare că suma de bani variază de fiecare dată deoarece unii utilizatori au raportat despre o recompensă de aproximativ 400 de dolari, în timp ce companiile au anunţat pierderi de mai multe milioane de dolari. Totuşi, încă nu se ştie dacă au reuşit să îşi recupereze datele după achitarea sumelor. Cele mai norocoase victime sunt cele care îşi creează copii ale fişierelor. De asemenea, în timp ce unele ameninţări ransomware tind să genereze automat un număr de decriptare, Locky utilizează o infrastructură de comandă şi control pentru a transmite cheia de decriptare. Conform experţilor din IT, acest lucru poate fi unul dintre cele mai importante motive pentru care acest virus este considerat a fi cel mai complicat ransomware din acest moment.

Acest ransomware se răspândeşte prin intermediul fişierelor infectate ataşate unor email-uri înşelătoare. De obicei, acest virus se ascunde în ataşament de tip Word, însă au fost multe victime care au raportat despre ataşamente infectate de tip JavaScript. Utilizatorii sunt înşelaţi de titlul „Factură” care cere activarea macro-urilor. În mod normal, macro-urile sunt dezactivate ca şi implicit de către Microsoft pentru a diminua distribuţia de malware. În cazul în care sunt activate, documentul infectat va descărca virusul Locky. În timp ce experţii din securitate încă mai caută moduri eficiente de a confrunta ransomware-ul Locky, utilizatorii sunt sfătuiţi să nu deschidă emailuri dubioase. Mai mult, ar trebui să aibă copii ale datelor importante şi să limiteze accesul către website-uri suspecte.